Chez Oneytrust, nous disposons d'équipes spécialisées dans la surveillance du Darkweb. Elles ont observé une augmentation de l'utilisation du stockage cloud pour partager les données collectées par les infostealers. Des millions d'identifiants de connexion de toutes sortes sont mis à disposition des utilisateurs. Voici comment y faire face.

La menace des programmes malveillants de type "Infostealer" est un sujet de plus en plus préoccupant dans le domaine de la sécurité informatique. Les Infostealers sont des programmes conçus pour voler des informations personnelles et sensibles telles que les identifiants de connexion, les mots de passe, les données bancaires et tous autres données confidentielles stockées sur un appareil infecté.

Comprendre et appréhender ce type de menace est essentiel aujourd’hui pour toute personne utilisant un ordinateur, un smartphone ou tout autre appareil connecté à Internet qui peut exécuter ce type de programme. Ces programmes malveillants se propagent de différentes manières, le plus souvent en exploitant des failles de sécurité ou en utilisant des techniques d'ingénierie sociale pour tromper les utilisateurs et les inciter à télécharger des logiciels malveillants.

Une fois installés sur un appareil, ces programmes peuvent opérer en toute discrétion, volant des informations sans que l'utilisateur ne s'en rende compte. Les risques encourus en cas d'infection par un infostealer sont multiples. Outre le vol d'informations personnelles, les utilisateurs peuvent être victimes de fraudes financières, d'usurpation d'identité, voire de chantage. De plus, les infostealers peuvent compromettre la sécurité des appareils et des réseaux, ouvrir la voie à d'autres types de programmes malveillants et causer des dommages considérables aux utilisateurs et aux entreprises.

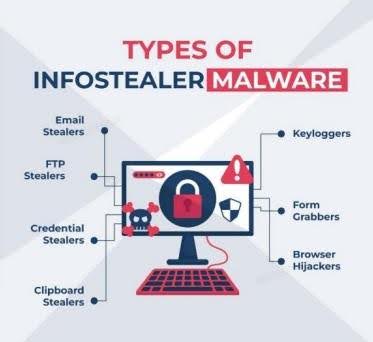

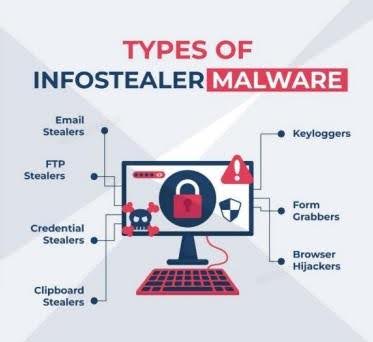

Voici les principales typologies d’infostealers :

Chez Oneytrust, nous disposons d'équipes spécialisées dans la surveillance du Darkweb. Elles ont observé une augmentation de l'utilisation du stockage cloud pour partager les données collectées par les infostealers. Des millions d'identifiants de connexion de toutes sortes sont mis à disposition des utilisateurs.

La plupart des identifiants sont disponibles sous la forme ULP pour Url, Login et Pass :

- ➢ https://accounts.xxx.com/login:[email]:[password]

- ➢ https://auth.xxx.com/login:[username]:[password]

A savoir : un nombre conséquent de données est accessible gratuitement. Lorsque l’utilisateur souhaite avoir accès à la totalité des données compromises, il doit payer un abonnement pour obtenir un accès privilégié.

Nous avons pu voir que les données compromises issues des infostealers sont de plus en plus exploitées et partagées sur les réseaux. Notamment en majeur partie sur Telegram par le biais des différents groupes créés par les acteurs malveillants.

Ces données peuvent cibler des applications spécifiques, telles que les logiciels de gestion financière, les applications de commerce électronique, les applications de jeu en ligne et d'autres applications qui stockent des informations personnelles et financières. En raison de leur capacité à s'adapter et à évoluer, les Infostealers peuvent potentiellement cibler tout système, logiciel ou application qui stocke ou traite des données sensibles.

Il est donc crucial pour les utilisateurs de tous les systèmes d'exploitation et de toutes les plateformes de comprendre les risques associés à ces programmes malveillants et de mettre en place des mesures de sécurité adéquates pour se protéger.

Des mesures essentielles sont à mettre en œuvre si vous souhaitez minimiser l’impact de ce type d’attaque :

- Imposer l’authentification multifacteur (MFA) partout où la donnée critique est stockée

- Mettre en place une politique de gestion des mots de passe obligeant les salariés à modifier périodiquement leur mot de passe

- Former et sensibiliser aux bonnes pratiques afin qu’ils puissent appréhender le risque sur les applications à risque.

- Désactiver les comptes des anciens salariés immédiatement après leur départ